Sicherheit: Terroristensuche in Telefonnetzen?

Seit jenem schrecklichen Dienstagmorgen vor über fünf Jahren, als entführte Flugzeuge in das World Trade Center und das Pentagon stürzten, herrscht in Amerika eine unterschwellige Stimmung aus Sorge und Misstrauen. Es gibt natürlich Angst vor weiteren Anschlägen. Es gibt aber auch Bedenken, dass Maßnahmen, die solchen Attacken vorbeugen, individuelle Rechte und Freiheiten einschränken könnten. Im letzten Jahr gab es eine kontroverse Diskussion, nachdem bekannt geworden war, dass US-Behörden Internetverbindungen, Telefongespräche und finanzielle Transaktionen überwachen. Einige der Überwachungsprogramme sollen angeblich permanent gigantische Datenmengen durchforsten und nach Mustern suchen, die den Verdacht auf kriminelle Pläne oder Aktivitäten nahelegen.

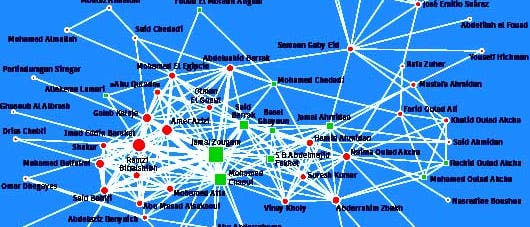

Die Debatte über diese Programme kreist vorwiegend um rechtliche und politische Fragen. Werden verfassungsrechtliche Schutzbestimmungen hinreichend berücksichtigt? Wie sieht es aus mit Gesetzen, die Geheimdiensten verbieten, Bürger auszuspionieren? Gelingt den Überwachungsprogrammen der Balanceakt zwischen dem Recht auf Privatsphäre einerseits und dem Sicherheitsbedürfnis der Allgemeinheit andererseits? Das sind wichtige Themen, aber ich möchte sie anderen überlassen. Hier möchte ich folgender Frage nachgehen: Was kann man aus solchen umfassenden Überwachungs- und Datenauswertungsprogrammen lernen? Besitzen die Kommunikationsmuster der Terroristen so spezifische Merkmale, dass Überwachungsprogramme die konspirativen Verbindungen aus Billionen von Telefonaten oder E-Mail- Nachrichten ausfiltern können?

Schreiben Sie uns!

1 Beitrag anzeigen